기업을 겨냥한 사이버 범죄가 그 어느 때보다도 기승을 부리면서, 업체들이 치러야 할 관련 비용이 치솟고 있다. 그렇다면 디지털 자산을 보호하기 위해선 어떤 것들을 알아야 할까?

1. 공격을 당하다

2015년 여름, 크래배스 스웨인 & 무어 CravathSwaine&Moore, 웨일 고트셜 & 맨지스 WeilGotshal&Manges 같은 뉴욕의 저명 로펌들이 해커의 공격을 받았다. 지구 반대편 중국에 있는 해커3인조가 파트너 변호사의 이메일 비밀번호를 알아내 이들 로펌의 내부 망에 침입했다. 파트너 변호사 계정에 접속한 용의자들은 진행 중인 인수합병과 관련된 매우 민감한 정보를 빼내갔다. 해커들은 이렇게 취득한 정보를 활용해 주식시장에서 약 400만 달러의 이득을 취한 것으로 알려졌다.

산업스파이 피해자들이 흔히 그렇듯, 로펌들은 이 사건에 대해 침묵하는 쪽을 택했다. 고객 정보 유출로 인해 입을 이미지 손상, 다른 해커들의 반감을 살 가능성 등을 우려한 선택이었다. 그런데 해킹 사실이 유출돼 언론에 보도됐고, 수사 당국과 피해 로펌 모두가 그 사실을 인정했다. 연방 검찰은 수사 결과를 공개했고, 용의자를 법의 심판대에 세운 공로를 널리 알렸다.

프리트 바라라 PreetBharara 당시 맨해튼 담당 검사장은“사이버세계와 보안 사기가 결합된 본 사건은 전 세계 로펌에게 경종을 울릴 것”이라며“범죄자에게 가치 있는 정보를 갖고 있다면, 이미 해커의 목표가 됐거나 될 수 있다”고 강조했다.

이 사건이 법조계에겐 놀라운 소식이었을지 모른다. 그러나 사실 수많은 경영인, 기업 이사회, 네트워크 보안 전문가들은 기업을 겨냥한 사이버 범죄가 그 어느 때보다도 기승을 부리고 있다는 사실을 이미 알고 있었다. 심각성이 점점 커지는 만큼 기업이 부담해야 할 비용도 하루가 다르게 치솟고 있다.

최신 통계도 경종을 울리고 있다. 보안 솔루션 업체 시스코 Cisco에 따르면, 트래픽을 특정 서버로 집중해 시스템을 마비시키는 공격인 분산서비스거부(denial-of-service, DDoS) 공격 시도 횟수가 2016년 전 세계적으로 172%나 증가했다. 시스코는 향후 DDoS 공격이2.5배증가, 2021년에는 310만 건에 이를 것으로 예측하고 있다. 사이버공격 확산에는 점점 가속도가 붙고 있다. 인터넷 보안 업체 넥서스가드Nexusguard는 올 1분기DDoS 공격발생횟수가 전년 동기 대비380% 급증했다고 발표했다.

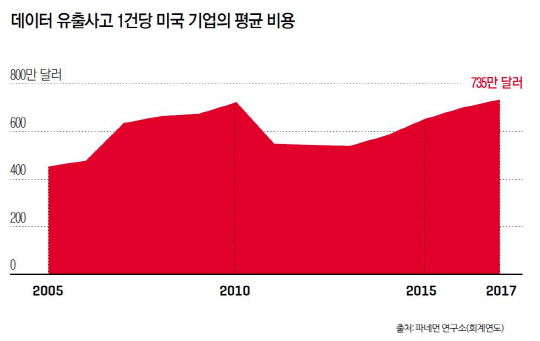

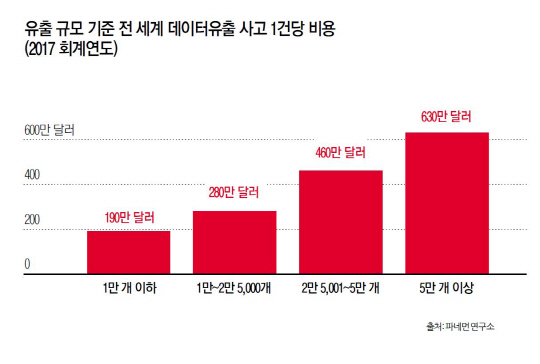

사이버공격의횟수와 규모가 증가하는 만큼 기업의 부담도 커지고 있다. IBM과 파네먼 연구소 PonemonInstitute의 연구에 따르면, 2014년 미국 기업들은 데이터 침해와 관련해 평균585만 달러의 비용을 지출했다. 올해는 이 비용이 735만 달러로 높아질 전망이다. 기업전문 보험업체 히스콕스 Hiscox는 올해 발간한 보고서에서 ‘2016년 세계 경제에 끼친 사이버 범죄 피해가 총 4,500억 달러를 넘었다’고 발표하기도 했다. 일각에선 지난 5월 약 150개국 컴퓨터를 공격했던 워너크라이 WannaCry 랜섬웨어 공격의 총 피해액만도 최대 40억 달러에 이를 것이라고 추산하고 있다.

피해 기업들은 지구 건너편 해커 세 명에게 자신들이 얼마나 취약하고 무력했는지를 깨닫고 있다. 요즘 해커들은 고가의 데이터보안 시스템이나 정보보안 컨설턴트가 있다고 해서 결코 물러서지 않는다. 공격이 성공할 때까지 수없이 시도를 반복할 수 있는 자원이 있기 때문이다. 뉴욕 로펌 해킹 사건 용의자들이 목표 서버에 7개월간 10만 회 이상 공격을 시도했다는 검찰의 발표에서도 그런 사실을 발견할 수 있다.

어떤 네트워크도 안전지대가 아니라는 사실이 점점 더 명확해지고 있다. 외부 공격에 자체적으로 맞설 능력이 충분하다고 생각했던 기업들도 이제는(아예 쓸모 없을 수도 있는) 저항보단 사이버공격 탐지 및 무력화 계획을 사전에 세우는 것이 훨씬 중요하다는 걸 깨닫고 있다.

그러나 위협을 인지하는 것과 대응 태세를 갖추는 것 사이에는 거대한 간극이 존재한다. 작년 가을, IBM과 파네먼은 보안 및 IT 담당자 2,400명을 대상으로 설문 조사를 실시한 바 있다. 그 결과 응답자의 75%는 조직 차원의 공식 사이버보안 사고 대응 계획이 없다고 응답했다. 전체의 66%는 자사가 사이버공격의 대상이 될 경우, 회복 가능성이 있을지 의구심을 표하기도 했다.

사이버범죄가 늘어나는 원인은 소비자와 기업 사이에서 인터넷 서비스의 인기가 높아지는 이유와 동일하다. 관련 기술을 접하는 것이 점점 쉬워지고 있기 때문이다. 공격 대상이 늘고, 규격화된 공격 소프트웨어를 쉽게 구할 수 있게 되면서 해킹이 좀더 용이해졌다. 편리성과 이익을 위해 탄생한 인터넷이 사용자에게 지속적인 신종 위협을 불러오고 있는 셈이다.

디지털 시대에 기업의 본질적 특성이 얼마나 바뀌었는지는 현재의 긴장상태에서 더욱 명확하게 드러나고 있다. 대부분의 기업에서 기술이 차지하는 위치는 핵심 사업을 보조하는 수준을 훨씬 넘어서고 있다. 시가총액 기준 세계 최대 기업리스트를 살펴보면, 알파벳(구글의 모기업), 아마존, 페이스북, 우버 처럼 기술 기반 네트워크가 사업의 핵심인 회사가 적지 않다.

미국의 어떤 산업도 안전을 장담할 수 없다. 해커들은 니먼 마커스 NeimanMarcus, 홈디포 HomeDepot 같은 대형 유통업체의 신용카드와 소비자 정보를 훔쳐냈다. JP모건체이스 JPMorganChase 등 대형 은행의 내부망 침입에 성공하기도 했다. 야후는 해킹 공격을 격퇴(혹은 인지)하는 역량 부재로 통신사 버라이즌 Verizon에 팔릴 때 인수 가격을 낮춰야 했다. 구글과 페이스북에선 회계 담당자들이 해커에게 속아 1억 달러 이상을 송금하는 사고가 일어나기도 했다. 보안 비밀번호 관리서비스인 원로그인 OneLogin도 특정 소비자 정보를 해커들에게 도난 당했다.

그렇다고 기업들이 마냥 손을 놓고 있는 건 아니다(공세를 취하는 경우도 있다. 이어질 ‘구글의 엘리트 해커 특수부대vs. 전 세계’ 기사를 참조하라). 컨설팅업체 액센추어 Accenture는 2015년 한 해 동안 해킹 방지에 지출한 전세계 모든 기업의 비용을 840억 달러로 추산하고 있다. 디지털 자산을 보호할 필요성을 기업도 인지하고 있다는 증거다. 이를 위해선 해커들의 특성을 이해하고, 어떤 방어가 가장 효과적인지를 알아내야 한다.

2. 신종 범죄의 등장

경영진이 적을 이해하지 못하면 해킹에 대한 스트레스는 더욱 커질 수밖에 없다. 횡령과 금품 갈취 범죄자는 그나마 이해하기 쉽다. 그러나 컴퓨터 마니아들이 모인 익명의 조직 범죄단은 익숙하지 않다. 특히 CEO급 임원들이 해커의 범죄동기나 대담성을 이해하는 걸 어려워한다.“최고위 임원들은 자기가 개인적으로 공격 받았다는 기분을 느낀다.” 사모펀드사 블랙스톤 Blackstone의 최고정보보안책임자출신인 사이버보안 전문 벤처투자가 제이리크JayLeek의말이다.“‘대체 어떻게 된 거야?’하며 혼란에 빠지곤 한다. 해커가 건물에 뚜벅뚜벅 들어와서 도둑질을 해가는 게 아니기 때문이다.”

리크는 “대중문화 속 신비로운 이미지와는 달리, 은행강도 같은 보통 도둑처럼 해커도 뻔뻔함이 가장 큰 특징”이라고 설명했다. 그러나 다른 도둑들과는 달리, 이들은 서로 현실에서 만나는 경우가 극히 드물다. 해커들은 특별한 브라우저로만 접속할 수 있는 인터넷 속 익명 세계인‘다크 웹darkweb’ 속 게시판에서만 대화를 나눈다. 게시판 깊숙한 곳에서 온갖 해킹 계획이 탄생한다는 것이다. 기업 DB 침투, 도난 당한 개인정보 판매, 비도덕적인 내부자로부터의 정보 구매 등이 그곳에서 이뤄진다.

사이버범죄자들은 나름의 사업 전략을 만드는 능력도 특출하다. 반도체제조사가 장비 제조사에게 기술 라이선스를 제공하듯, 사업 감각이 있는 해커들 사이에선 조무래기 범죄자에게 해킹 툴을 파는 게 인기다. 대형 보안소프트웨어 업체 시맨텍 Symantec의 보고서에 따르면, 요즘 랜섬웨어는 기업이 대가를 지불할 때까지 컴퓨터 파일을 잠금 상태로 만드는 해킹 툴 서비스 형태로 판매되고 있다. 그리고 기업이 지불한 돈의 일정 비율을 해킹 툴 사용료로 받고 있다.

엄연한 불법만 아니었다면, 뛰어난 사업모델로 평가 받았을 법도 하다. 뉴욕 남부지검에서 사기 및 사이버범죄 전담반을 담당했던 니콜프리들랜더 NicoleFriedlander는 “이제는 특정 범죄에 필요한 기술을 다 알지 못해도 범죄를 저지를 수 있다”고 말했다.“인터넷에서 그 기술을 아는 사람을 찾아 고용하면 되기 때문이다.” 프리들랜더는 해커가 의사나 변호사 같은 서비스직으로 변한 셈이라고 설명했다. 그녀는 지난해 검찰에서 퇴직한 후 현재 뉴욕의 로펌 설리번 & 크롬웰Sullivan & Cromwell에서 근무하고 있다.

그러나 모든 해커가 프리랜서는 아니다. 요즘 가장 악명 높은 해커 집단 중에는 국가의 느슨한 지시를 받거나 아예 후원 관계에 있는 이들도 적지 않다. 지난해 미국 민주당 전국위원회(Democratic National Committee) 해킹사건의 배후로 지목된 러시아해커들, 외화벌이 수단으로 워너크라이 랜섬웨어를 배포한 혐의를 받고 있는 북한 해커들이 거기에 해당한다(‘세계에서 가장 위험한 해커집단들’ 기사를 참조하라).

3. 방어작전

3월 초 차량공유서비스 우버의 한 직원이 사내 정보 보안팀에 수상한 이메일을 신고했다. 이후 회사 전체에서 유사한 신고가 밀려들었다. 보안팀은 곧바로 행동에 돌입했다.

우버의데이터베이스는 전세계수백만 운전기사의 이메일과 개인정보를 갖고 있다. 보안이 중요할 수 밖에 없다. 우버에겐 민감한 데이터 보호와 관련해 몇 가지 문제가 있었다. 2014년에는 수만 명의 기사 운전면허와 보험 정보가 유출되는 사고가 있었다. 사태를 인지한 후 조사와 피해자 전원에게 사실을 통보하는 데 몇 달이 소요되기도 했다.

우버는 3월에 위험신호를 감지하자마자 사태 대응을 위한‘침해사고 지휘관(incident commander)’을 임명했다. 향후 해킹공격 가능성에 관해 정보를 제공하는 역할 하는 사이버보안업계 용어다. 조사 결과, 해커의 목표는 우버가 아닌 지메일 사용자였음이 드러났다. 지메일을 쓰는 사람은 아무도 안전하지 않다는 뜻이었다. 구글은 그날 안으로 지메일의 취약점을 해결했다. 그 결과 우버의 침해사고 지휘관은 무사히 활동을 마칠 수 있었다.

우버의 사례는 끊임없이 밀어닥치는 공격 시도에 맞서 회사가 언제나 주의를 기울여야 한다는 걸 보여주고 있다. 페이스북 임원 출신으로 현재 우버의 최고정보보안책임자(chief informationsecurity officer · CISO)를 맡고 있는 존 ‘포’ 플린John“Four”Flynn은 사이버보안 침해사고는 데이터 침범부터 노트북 컴퓨터 도난까지 다양하다고 지적했다. 그는 명확한 소통 전략이 침해사고 대응의 핵심이라고 강조했다. “침해사고 발생시 경영진의 역할은 지원이다. 누구 담당이냐를 놓고 혼란이 일어나선 안 된다.”

플린은 이 분야에 대해 자신 있게 말할 수 있는 권위 있는 인물이다. 예전에는 별다른 인기나 인지도가 없던 CISO가 요즘은 ‘C’로 시작하는 최고 경각해지면서 이사회에 직접 보고를 하는 등 위상이 크게 높아졌다. 과거 CISO는 최고정보책임자(CIO) 휘하에 있었다. CIO의 임무는 ‘데이터 꿀단지’에 꼬이는 파리퇴치보단 컴퓨터시스템구매와 운영을 책임지는 일이었다. 침해사고가 발생했을 때 최고경영진을 편하게 해주기 위해 제물이 되는 것이 CISO들의 운명이었다. 한 전직 CISO는 “(해고를 당하면서) 사장에게 ‘당신 회사 정말 별로야’라고 말하는 게 내 일이었다”고 말하기도 했다.

그러나 요즘은 상황이 달라졌다. 해킹도 외부리스크(경기침체, 테러 공격, 자연재해 등)의 일종이라고 판단한 기업들이 그에 맞게 계획을 수립하고 있다. CISO는 항상 긴장을 유지하는 데 핵심적 역할을 한다. 리크는 “포춘 500대 기업쯤 되면 이미 대응체계를 가지고 있을 것”이라고 말했다. 리크가 임원을 지낸 블랙스톤의 포트폴리오 속 기업들도 유출 사고를 경험했다. 아트상품 유통업체 마이클스 스토어 MichaelsStores 등이 대표적이다. 리크는 “평소 만들어 둔 계획을 꺼내 먼지를 털어내고 ‘제정신일 때 결정했던 대로 하자’고 늘 상기 해야 한다는 걸 잊어버리는 이들이 많다”고 지적했다.

명확한 명령 체계와 좋은 행동 계획에도 한계는 있다. 사태가 심각해지면 결국에는 경찰, 즉 미 연방수사국(FBI)이나 비밀경호국(U.S.SecretService)을 불러야 한다. 두 기관 모두 외국 사이버 범죄자와 맞설 수 있는 권한을 갖고 있다. 수사 당국이 다크웹에 잠복해 수상한 거래를 진행하는 용의자를 꾀어내기도 한다. 이렇게 체포된 용의자는 미국으로 인도된다.

수사 기관에 지원을 요청하는 것에도 단점은 있다. 그로 인해 수사가 시작되면, 피해 기업에 시간적·금전적 부담이 발생한다. 해킹과 관련한 민감한 세부사항이 외부에 유출될 확률도 높아진다. 그렇기 때문에 기업 입장에선 애당초 FBI의 수사가 시작될 필요가 없는 것이 가장 좋다. 이 같은 수요를 공략해 새로운 산업이 태어났고,그 규모가 이미 수십억 달러 수준에 이르고 있다.

4. 신산업의 탄생

문제의 물건은 어느 기업(이름 공개를 거부했다)의 회의실 속 평범한 화상회의용 카메라였다. 회사의 눈을 피해 해커가 마이크 원격 조종에 성공하면서, 카메라의 비밀스런 초과 근무가 시작됐다. 카메라를 통해 해당 회의실에서 진행되는 모든 회의 내용이 유출됐다. 다행히 다크트레이스 Darktrace가 스파이 행위를 눈치챘다. 다크트레이스는 고객사 네트워크의 비정상적 활동을 인공지능으로 감지하는 글로벌 사이버보안 기업이다. 니콜 이건NicoleEaganCEO는“문제의 카메라가 비정상적인 양의 데이터를 수집하고 있음을 회사 AI가 발견했다”고 설명했다. 경고가 울렸고, 다크트레이스는 고객에게 수상한 정황을 통보했다.

해킹과 맞서 싸우는 기업은 다크트레이스 외에도 수백 곳이 더 있다. 사이버보안은 기업 소프트웨어 업계의 천덕꾸러기 신세에서 벗어나 벤처 투자자들의 총애를 받고 있다. 뉴욕 소재리서치업체CB인사이츠 CBInsights에 따르면, 작년 한 해 404개 사이버보안 벤처기업에 총 35억 달러의 투자가 이뤄졌다. 2013년 당시 총 투자건수 279건, 총 금액18억 달러보다 현저히 높아졌다.

산업이 성장한 결과, 기업용 보안 관련 제품의 종류도 아찔할 만큼 많아졌다. 신생업체 태니엄 Tanium은 내부 망 접속자를 실시간으로 확인할 수 있는 서비스를 제공한다. 상장기업 팰로 앨토네트웍스 Palo Alto Networks는 기계학습을 이용, 침입자를 몰아내는 지능형 방화벽을 개발했다. 에어리어 1 Area1(피싱 사기 방어 전문)이나 룩아웃Lookout(휴대전화보안서비스전문)등 틈새시장을 공략하는 업체도 많아졌다.

이처럼 화력이 모였는데도 사이버범죄가 빠르게 성장하는 이유는 무엇일까? 겉보기엔 근사하지만 성능은 광고만 못한 제품들이 한 몫을 하고 있다. 업계 관계자들은‘불빛이번쩍이는(blinky lights)’ 화면으로 기업을 현혹해‘스케어웨어 scareware’를 팔고 있는 회사들이 있다고 지적했다. 스케어웨어란 고객의 불안 심리를 자극하지만 실제 보호 기능은 없는 소프트웨어를 의미한다.

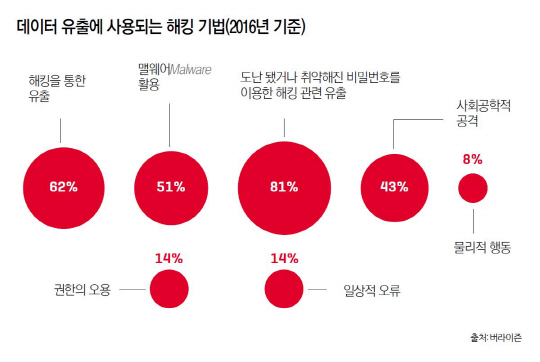

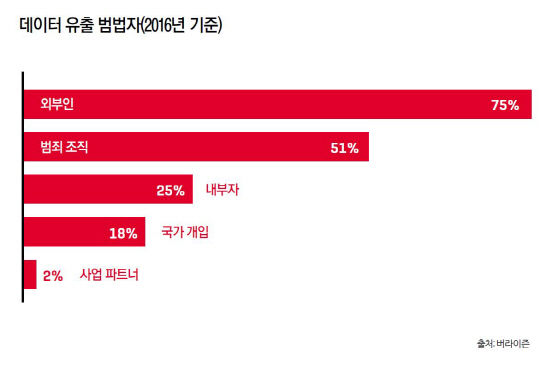

그러나 찬찬히 따져보면 소프트웨어 못지않게 인간의 잘못도 크다. 벤처캐피털 그레이록 파트너스GreylockPartners의 투자자이자 팰로 앨토 네트웍스의 이사인 아솀 찬드나 AsheemChandna는 “사이버 보안의 급소는 기술적 문제가 아니라 프로세스 실행이나 사회공학(social engineering)*역주:기술이 아닌 인간의 신뢰를 공략해 비밀을 획득하는 방식”이라고 단언했다. 그는 침해사고의 전형적 발생 형태를 2가지로 분류했다. (상사의 메일 등으로 위장한) 해킹 메일의 첨부파일을 여는 것, 그리고 직원의 로그인 정보를 알아내 내부망에 접속하는 것이다. 둘 다 고도의 기술을 요구하지는 않는다.

사이버보안 소프트웨어가 피해를 줄일 수는 있지만, 모든 공격을 막기엔 역부족이다. 호기심은 인간의 본능이다. 큰 조직이라면‘헐, 어제 회식 사진에 너 나온 거 봤어?’라는 제목을 클릭하는 사람이 한 명쯤은 꼭 나오게 마련이다. 해킹은 10원짜리 공격이 1,000원짜리 방어막을 무력화시킬 수 있는 세계다. 해킹과의 전쟁이 끝나는 날이 요원한 이유다.

■ 한눈에 보는 기업 해킹 사고의 역사

링크트인 2012

이 비즈니스 소셜네트워크 사이트는 2012년 계정 650만 개를 해킹 당했다. 이후 2016년에는 더 큰 사건이 벌어졌다. 1억 1,700만개 이상의 계정에서 이름과 패스워드가 유출·판매됐다.

타깃 2013

2013년 12월, 고객 1억 1,000만 명의 개인 및 금융정보가 유출됐다. 이 대형 해킹 사건의 여파로 그레그 스타인하펠 Gregg Steinhafel CEO가 사임을 해야 했다.

JP모건 2014

해커들이 JP모건 서버 한 대를 해킹해 수백만 개 계정의 데이터를 빼낸 후 사기에 활용했다. 그렇게 벌어들인 수익이 약 1억 달러로 추정되고 있다.

홈디포 2014

유통업체 홈디포는 소비자 5,000만 명의 이메일 및 신용카드 정보를 해킹 당했다. 이후 홈디포는 소비자 및 신용카드사에 합의금으로 1억 7,900만 달러 이상을 지불했다.

소니 2014

소니픽처스의 서버가 북한과 연루된 것으로 추정되는 해커들의 공격을 받았다. 김정은의 얼굴이 녹아 내리는 내용이 담긴 코미디 영화를 제작한 데 대한 보복이었다.

힐튼 호텔 2015

해커들이 힐튼 및 스타우드 호텔 결제 시스템에 침입해 미국 내 10여 개 호텔 지점의 고객 신용카드 정보를 빼낸 것으로 알려졌다.

로펌 2015

중국 해커들이 크래배스 스웨인 & 무어, 웨일 고트셜 & 맨지스 등 여러 로펌의 이메일 계정에 접근해 인수합병 관련 정보를 유출시켰다. 이들은 이 정보를 바탕으로 거래를 진행해 약 400만 달러를 벌어들인 것으로 추정된다.

스위프트 2016

보도에 따르면, 북한 해커들이 SWIFT 시스템의 약점을 악용해 뉴욕 연방준비위원회의 방글라데시 중앙은행 계정에서 8,100만 달러를 인출했다.

테스코 2016

거대 식료품 체인이 운영하는 테스코 은행의 계좌 9,000개 이상에서 약 320만 달러가 빠져나갔다. 테스코는 피해자들에게 손실액을 보상해야 했다.

치폴레 2017

동유럽 범죄 조직이 피싱을 통해 치폴레 고객 수백만 명의 신용카드 정보를 획득한 것으로 알려졌다. 음식점들을 노린 대형 사기의 일종이었다.

서울경제 포춘코리아 편집부 / BY JEFF JOHN ROBERTS AND ADAM LASHINSKY, PHOTOGRAPH BY THE VOORHES

< 저작권자 ⓒ 서울경제, 무단 전재 및 재배포 금지 >