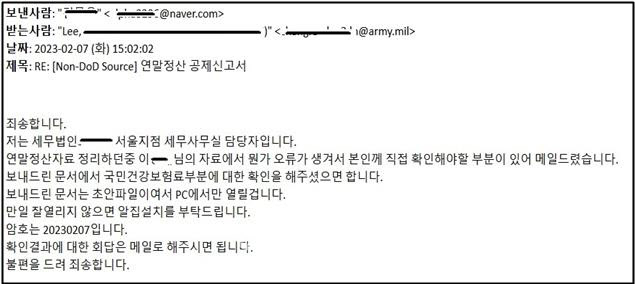

국내 보안 소프트웨어업체 A사 직원 B씨는 올해 2월 자신의 담당 세무법인으로부터 “연말정산에 오류가 생겼다”며 파일이 첨부된 이메일을 받았다.

B씨는 이미 수차례 해당 세무법인과 이메일을 주고 받은 만큼 파일을 다운받은 후 회신했다. 이후 세무법인은 “계산상 착오가 있었던 것 같다”고 답장했다. 이메일 내용에는 북한에서 사용하는 ‘념두’라는 단어가 있었지만 B씨는 오타로 생각했다. 북한어를 사용한 세무법인의 이메일 정체는 북한 정찰총국 산하 해킹조직 ‘김수키’였다. 이들은 한미연합연습에 투입된 A사를 대상으로 지난해부터 치밀하게 사이버공격을 진행한 것으로 파악된다.

지난해 2월 한미연합연습으로 노린 사이버 공격의 배후에 북한 해킹 조직이 있었던 것으로 확인됐다.

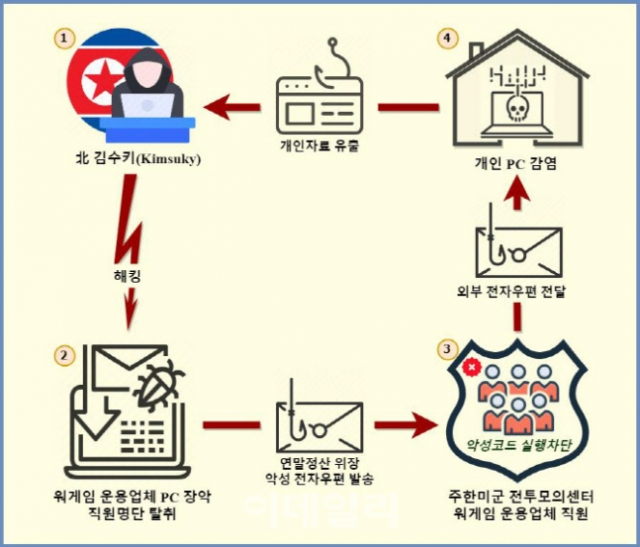

경찰청 국가수사본부는 지난 한미연합연습 전투모의실에 파견된 워게임(War Game) 운용업체 직원들을 대상으로 발송된 악성 이메일 사건을 수사한 결과 북한 해킹조직의 소행으로 확인됐다고 20일 밝혔다.

경기남부경찰청 안보수사과는 김수키의 해킹 공격 사실을 확인하고 미군과 공조수사를 벌이고 있다.

경찰에 따르면 김수키는 지난해 4월부터 올해 2월까지 한미연합연습에 파견된 국내 소프트웨어 보안업체 A사에 악성코드를 심은 이메일을 발송하는 등 해킹 공격을 한 것으로 조사됐다. 이후 이들은 김연된 PC를 원격접속해 A사의 업무 진행 상황과 각종 이메일 송수신 내용을 실시간으로 들여다보고 A사 전 직원의 신상정보를 가로챘다.

김수키는 이같은 수법으로 지난 2월부터 연말정산 시기에 맞춰 원천징수영수증으로 꾸민 악성 이메일을 한미연합연습 전투모의실에 파견된 직원들에게 보냈다. 다만 이들이 노린 것으로 추정되는 미군의 정보탈취는 이뤄지지 않은 것으로 확인됐다.

미군과 합동근무를 하고 있는 A사 직원들은 미군 내부망에 접속한 상태로 파일을 다운받았지만, 미군 보안시스템은 악성코드를 자체적으로 차단했다.

경찰과 미군 수사기관은 해당 공격에 사용된 IP가 김수키가 지난 2014년 한국수력원자력을 해킹해 원전 도면을 탈취했을 당시 사용한 IP와 같다는 사실을 확인했다.

김수키는 북한 정찰총국 산하 공작부대로 전세계 군사나 외교, 인프라 등의 기밀정보를 탈취하기 위해 사이버 공격을 연이어 감행하고 있다. 이들이 주도한 주요사건은 2014년 한국수력원자력 도면 유출, 2016년 국가안보실 사칭 메일, 2021년 서울대병원 개인정보 해킹 사건 등이다. 정부는 지난 6월 김수키를 세계 최초로 대북 독자제재 대상으로 지정한 바 있다.

< 저작권자 ⓒ 서울경제, 무단 전재 및 재배포 금지 >

wipark@sedaily.com

wipark@sedaily.com