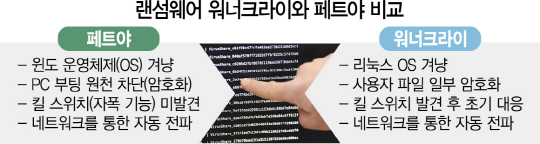

유럽 지역을 중심으로 빠르게 퍼져나간 랜섬웨어 ‘페트야’는 지난달 전 세계를 강타한 ‘워너크라이’보다 더 강력한 피해를 줄 수 있는 사이버 공격 수단으로 평가받는다. 워너크라이가 컴퓨터 전산망의 일부 데이터 파일을 암호화해 부분적인 피해를 주는 것에 그쳤다면 페트야는 PC나 시스템의 부팅(가동) 자체를 차단해버리기 때문이다.

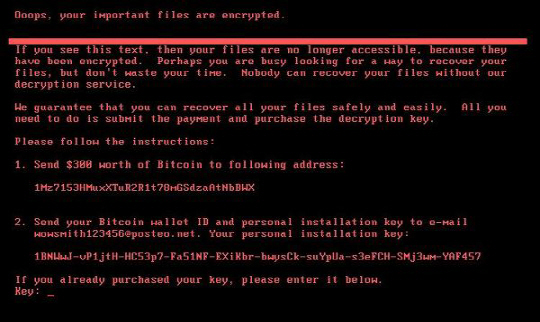

사이버 보안업체 이스트시큐리티는 28일 “페트야 랜섬웨어는 PC 운영체제(OS)의 마스터부트레코드(MBR)를 암호화해서 ‘먹통’으로 만든다”며 “워너크라이처럼 서버메시지블록(SMB) 처리 기능의 취약점을 이용해 다른 전산망도 감염시킨다”고 설명했다. 지난해 3월 처음 발견된 페트야는 특정 주소에 300달러의 비트코인(가상화폐)을 보내라고 요구하는 메시지를 PC 화면에 띄운다.

페트야의 공격 대상 OS는 일반 사용자 PC에 가장 많이 깔린 윈도다. 이에 반해 워너크라이는 서버 PC 등에 많이 사용하는 리눅스 OS를 겨냥했다. 페트야는 PC를 구동시키는 MBR를 변조하기 때문에 재부팅을 해도 OS가 정상 작동하지 않도록 만든다. 수동으로 MBR를 복구해도 하드디스크(HDD) 등 저장매체의 모든 정보가 담겨 있는 마스터파일테이블(MFT)을 닫아서 PC를 쓸 수 없게 만든다.

특히 페트야는 워너크라이의 초기 확산을 저지했던 ‘킬 스위치(자폭 기능)’와 같은 해법을 찾지 못했다. 아직 예방법이 없는 셈이다. 또 사용자의 다른 파일까지 모두 암호화하는 감염 사례도 발견하는 등 변종이 나타날 가능성이 높다. 안랩(053800)은 “페트야에 감염되면 워너크라이 공격 때보다 더 큰 피해가 발생할 수 있다”며 “현재로서는 중요한 데이터를 미리 백업하고 OS와 백신 프로그램을 최신 버전으로 깔아두는 것이 최선책”이라고 강조했다.

/지민구기자 mingu@sedaily.com

< 저작권자 ⓒ 서울경제, 무단 전재 및 재배포 금지 >