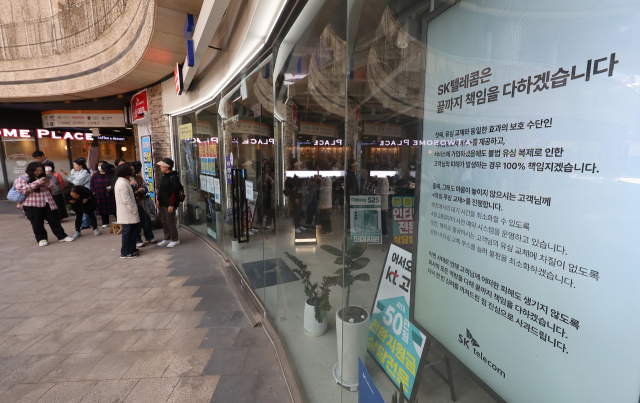

SK텔레콤(017670)의 서버 해킹에 중국 해커들이 주로 쓰는 기법이 사용됐다는 정부 조사 결과가 나왔다. 이 기법은 기존 보안 관제 기술로는 잡아내기가 쉽지 않아 SK텔레콤을 시작으로 국내 산업계 전반으로 공격이 확산될 수 있는 만큼 조기 대처가 시급하다는 지적이 나온다.

과학기술정보통신부는 29일 SK텔레콤 해킹 사고 관련 민관 합동 조사단 1차 조사 결과를 발표했다. 이번 해킹에는 ‘BPF도어’ 계열의 악성코드 4종이 쓰인 것으로 공식 조사됐다. BPF도어는 중국 해커들이 즐겨 쓰는 신종 해킹 도구다. 기존 보안 관제 기술로는 탐지가 어려운 이른바 ‘은닉성’이 강해 보안 역량이 높은 대기업들도 제대로 발견하기 힘들다.

BPF도어는 또 비교적 최근에 개발된 도구여서 기업들이 제대로 된 패치(보안 프로그램)를 갖추기 힘든 것은 물론 패치가 개발된다고 해도 생소한 탓에 개발자들에게 널리 보급되기 어렵다. 오픈소스(개방형 소프트웨어)로 누구나 쓸 수 있어 누구의 소행인지 특정하기가 쉽지 않다는 고충도 있다. 오픈소스의 특성상 누구나 임의로 코드를 변경해 사용할 수 있어 변종도 다수 출현할 수 있다. 코로나19 바이러스가 유전정보 변이를 통해 백신을 무력화하는 것에 비유할 수 있다.

박춘식 아주대 사이버보안학과 교수는 “이제 공격이 시작된 만큼 국내 기업들이 서둘러 패치를 개발해 재발을 막아야 한다”며 “해킹 수법만 보고 해커를 특정할 수 없고 해커의 인터넷(IP) 주소를 추적해야 하는데 이 작업에 시일이 제법 걸릴 것으로 보인다”고 말했다. 정부 조사에는 2개월 안팎이 소요될 것으로 알려졌다.

아직 밝혀지지 않은 해커는 SK텔레콤의 중앙서버 ‘홈가입자서버(HSS)’ 등 서버 3종에 BPF도어를 심어 유심(USIM) 정보 25종을 탈취했다. 유출된 정보에는 가입자 전화번호와 가입자식별키(IMSI) 등 유심 복제에 활용될 수 있는 4종이 포함됐다.

< 저작권자 ⓒ 서울경제, 무단 전재 및 재배포 금지 >

sookim@sedaily.com

sookim@sedaily.com