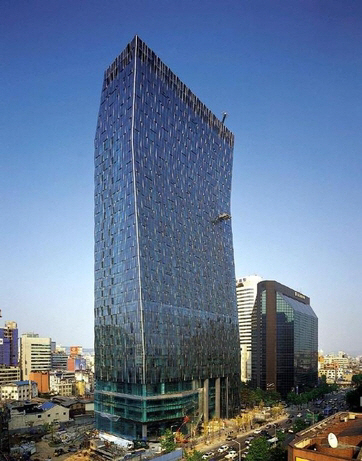

SK텔레콤(017670)의 서버가 악성코드 감염으로 일부 가입자의 유심(USIM) 정보가 유출됐다. 유심 정보는 대포폰을 개통하거나 결제를 위한 사용자 인증에 필요한 정보 중 하나인 만큼 실제 가입자 피해로 이어질 우려가 나온다. 특히 해커가 금전 목적으로 이 정보들을 다크웹을 통해 거래할 경우 피해 규모도 커질 수 있는 만큼 조기 대응이 시급하다고 전문가는 강조했다.

SK텔레콤은 이달 19일 오후 11시께 악성코드로 인해 가입자의 유심 관련 일부 정보가 유출된 것으로 의심되는 정황을 발견해 22일 개인정보보호위원회에 신고했다고 밝혔다. 한국인터넷진흥원(KISA)에도 신고해 상위기관인 과학기술정보통신부가 비상대책반을 꾸리고 사고 원인 파악과 피해 확산 방지 등 조사에 착수했다.

유출된 유심 정보는 가입자 개인별 유심을 식별하는 고유식별번호와 결제 등 각종 인증에 필요한 키(key)값이다. 이름, 주민등록번호, 휴대전화번호 등 직접적 개인정보 유출은 없었다고 과기정통부 관계자는 설명했다. 다만 제3자가 다른 개인정보와 결합해 가입자 몰래 휴대전화 기기변경을 해서 대포폰(복제폰)을 불법 개통하는 식의 악용 가능성은 여전히 배제할 수 없다는 입장이다.

임종인 고려대 정보보호대학원 교수도 “SK텔레콤이 보안이 강한데도 해킹했다는 것은 해커가 누군지 몰라도 굉장히 많이 투자했을 거란 의미”라며 “그게 만약 돈을 벌 목적이라면 다크웹을 통해 유출한 정보를 다른 범죄자들에게 팔 수도 있다”고 설명했다. 이 경우 비트코인으로 거래돼 유출 관여자들을 추적하기도 어려워지는 만큼 조기 대응이 필요하다는 것이다. 그는 “유심 정보 외 (악용에 필요한) 다른 정보들이 또 얼마나 유출됐는지를 확인하는 게 피해 방지의 관건”이라고 했다.

SK텔레콤은 “지금까지 해당 정보가 실제로 악용된 사례는 확인되지 않았다”며 “해당 악성코드를 즉시 삭제하고 불법 유심 기기변경과 비정상 인증 시도 차단을 강화했다”고 설명했다. 가입자들에게 제3자의 유심 악용을 막는 ‘유심보호서비스’도 무료로 제공한다.

통신사는 전 국민의 개인정보를 가져 해커의 표적이 되기 쉽고 그만큼 요구되는 보안 수준이 높다는 고질적 문제가 있다는 지적도 나온다. 앞서 LG유플러스도 해킹으로 가입자 29만 명의 개인정보 유출 사태를 겪은 바 있다. 통신업계 관계자는 “통신사가 다른 대기업에 비해 정보기술(IT) 인프라와 고객정보 규모가 커서 ‘지켜야 할 구멍’이 많다”며 “또 서버 장비를 외부에서 공급받을 경우 해당 공급사의 IT 시스템을 타고도 해커가 침투할 가능성도 있다”고 말했다.

정확한 해킹 원인과 경위, 피해 규모 파악을 위한 1차적 조사는 1~2개월가량 걸릴 것으로 보인다. 과기정통부는 일주일가량 대책반을 운영한 후 사태 심각성을 판단해 필요할 경우 민관합동조사단으로 대응 조직을 확대할 방침이다.

< 저작권자 ⓒ 서울경제, 무단 전재 및 재배포 금지 >

sookim@sedaily.com

sookim@sedaily.com